Layer über Layer

Mittwoch, 23. September 2020

Der Übergang zum Home Office führte dazu, dass man immer mehr auf den papierlosen Arbeitsablauf zugreift. Früher wurden elektronische Dokumente ausgedruckt, gesichtet, unterzeichnet und archiviert.

Das elektronische Dokument hat viele Vorteile. Es gibt aber einen wesentlichen Nachteil: Eine Fälschung lässt sich vom Original nur schwer unterscheiden. PDF-Dateien können durch digitale Signaturen vor Manipulationen geschützt werden, was z.B. das Signieren von Dokumenten oder die Beglaubigung von Zahlungen und Rechnungen ermöglicht. Aber diese Unterschrift ist nicht sichtbar. Kann man überhaupt darauf vertrauen?

Bei einem Papierdokument wird am Ende eine Unterschrift hinzugefügt. Ein Eindringling kann Seiten vor der signierten Seite austauschen. Das Ersetzen ist bei der Verwendung einer digitalen Signatur nicht möglich, da sie den gesamten Inhalt des Dokuments schützt.

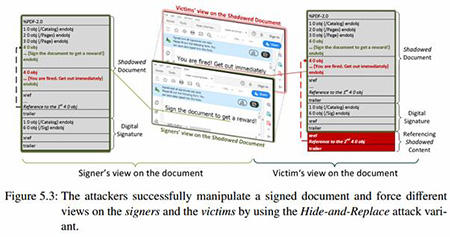

2019 wurde eine Analyse einer solchen Verwendung von PDF-Dateien durchgeführt. Es wurden schwerwiegende Schwachstellen in Fällen festgestellt, in denen Angreifer bereits im Besitz eines digital signierten Dokuments waren und dieses manipuliert hatten. Kürzlich entdeckte ein Forscherteam der Ruhr-Universität Bochum neue Methoden zum Angriff auf signierte PDF-Dateien, was die Möglichkeit einer so genannten „Shadow Attack“ aufzeigte. Sie ermöglicht es einem Hacker, Inhalte in einem bereits signierten PDF-Dokument zu verstecken und zu ersetzen, ohne die digitale Signatur zu beeinträchtigen. .

Getestet wurden 28 populäre PDF-Viewer. 15 davon wurden als anfällig eingestuft (Adobe Acrobat Pro, Adobe Acrobat Reader, Perfect PDF, Foxit Reader, PDFelement usw.). Sicherheitslücken zeigen Versionen für Windows, MacOS und Linux auf.

Wenn wir ein Papierdokument in den Händen halten, sehen wir, was sichtbar ist. Das Dokument kann aber auch unsichtbare Teile enthalten, die mit unsichtbarer Tinte geschrieben sind. Theoretisch kann Ihnen jemand ein Dokument unterschieben, wo ein Teil des Textes unsichtbar ist. Der Text wird dann angepasst. Bei einem Papierdokument ist dies schwierig, da Tintenfarben sich unterscheiden. Bei elektronischen Dokumenten hingegen, ist ein solcher Trick die Norm, weil sie nicht für die Speicherung von rechtlich unveränderlichen Dokumenten geschaffen wurden.

Ein elektronisches Dokument enthält Objekte verschiedener Typen, deren Sichtbarkeit manipuliert werden kann:

PDF 1.5 unterstützt Layer vollständig, so dass Sie Dokumente mit Layern aus vielen Anwendungen (AutoCAD, Visio, Adobe Illustrator, InDesign) speichern können. Dies ist praktisch bei der Herstellung von Verpackungsprodukten, wo eine gestanzte Kontur in eine separate Schicht gelegt wird, die das Druckbild in keiner Weise beeinträchtigt.

Ebenen eignen sich auch zum Speichern verschiedener Versionen eines Dokuments, wodurch Sie alle Varianten eines Dokuments in eine Datei packen können.

Sie können die Anzeige der Layer über die Standardeinstellungen anpassen. So können Sie einen Layer, der Copyright-Informationen enthält, ausblenden, wenn ein Dokument angezeigt wird. Der Layer wird aber immer gedruckt.

Es wurden 3 Arten von Angriffen festgestellt. Die erste besteht darin, Inhalte in einer PDF-Datei hinter einer anderen Ebene zu versteckt. Sobald das Dokument signiert ist, wird die unerwünschte Ebene nun ausgeblendet und die zuvor unsichtbare Ebene wird angezeigt. Ein Angreifer verwendet die Funktion PDF Incremental Update, um den Layer auszublenden, ohne diesen zu ersetzen.

Bei der zweiten Art wird die Präsentation des Textes manipuliert. Das Ändern von Schriftarten ändert nicht den Inhalt, sondern wirkt sich auf die Art des angezeigten Textes aus und ermöglicht es Ihnen, Stellen, wie z.B. Zahlen, zu ändern. Ein Betrüger kann die Funktion Interactive Forms verwenden, um den ursprünglichen Inhalt durch den geänderten zu ersetzen.

Die dritte Art erlaubt es, sowohl verborgene als auch sichtbare Inhalte zu ändern, indem zwei Objekte mit demselben Identifikator verwendet werden. Der Betrüger verwendet tatsächlich das zweite PDF-Dokument, das sich im ersten befindet.

Eine Liste der anfälligen Versionen von PDF-Viewern finden Sie hier.

#Einbruch #Enterprise_Security #Betrug #Sicherheitslücke #Signatur

„Die komplette Wahrheit über Viren & Co.“ empfiehlt

Bevor Sie ein Dokument unterzeichnen, geben Sie es Ihren Designern zur Identifizierung solcher Tricks.

![Geteilt 0 mal [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig

Um einen Kommentar zu publizieren, müssen Sie sich über Ihr Konto auf der Webseite von Doctor Web einloggen. Wenn Sie noch kein Konto haben, können Sie es anlegen.

Kommentare der Teilnehmer

Шалтай Александр Болтай

21:49:46 2020-09-23

Masha

21:46:45 2020-09-23

Dmur

21:39:52 2020-09-23

Lia00

21:32:31 2020-09-23

Неуёмный Обыватель

21:26:17 2020-09-23

EvgenyZ

19:18:28 2020-09-23

Пaвeл

19:11:21 2020-09-23

Toma

19:07:46 2020-09-23

Татьяна

18:13:36 2020-09-23

GREEN

10:11:57 2020-09-23

Ein professioneller, kreativer Ansatz ist sofort zu spüren. Die Leute versuchen sozusagen, den "großohrigen Frayer" sozusagen zu täuschen. Schade, aber das sind die Realitäten des Augenblicks.

Und mach dir keine Sorgen, nichts Persönliches, nur Geschäftliches!

ka_s

06:39:23 2020-09-23