Virenschutzprogramm kaufen oder 10 Millionen Dollar verlieren: Was wählen Sie?

Dienstag, 1. September 2020

Die Infektion mehrerer Dienste von Garmin ist ist kein einzigartiges Phänomen. Dies war nicht der erste (und nicht der letzte) Fall einer Netzwerkinfektion. Ein Trojaner drang in das Netzwerk ein – So etwas kann jedem passieren. Wegen Sicherheitslücken konnte sich die Malware verbreiten und das gesamte System infizieren – Solche Mängel im Sicherheitssystem sind für ein Unternehmen, das Produkte für die Flugnavigation anbietet, unzulässig.

Wie ZDNet berichtet, wurde das gesamte Unternehmen durch einen Ransomware-Angriff lahmgelegt. Die Ransomware WastedLocker infizierte die meisten Mitarbeiter-PCs und einige Server, die zur Datenübertragung von und an Smartwatches und weitere Garmin-Geräte für Sport und Fitness dienen. Außerdem ist der Flugnavigationsdienst flyGarmin betroffen. Piloten, die diesen Dienst nutzen, können die Garmin-Datenbank auf ihren Navigationsgeräten nicht aktualisieren: Die US-Flugsicherheitsbehörde FAA fordert, dass Piloten immer eine aktuelle Version dieser Datenbank einsetzen. Die Anwendung Garmin Pilot, die zur Koordination von Flugplänen dient, ist auch ausgefallen.

Das Unternehmen konnte die Verbreitung des Virus nicht verhindern. Daher wurden nicht nur Netzwerkdienste, sondern auch Produktion, einschließlich einiger Fabriken in Asien, lahmgelegt.

Eine anonyme Quelle aus Garmin behauptet, die Cyberkriminellen fordern 10 Millionen Dollar.

Hätte dies verhindert werden können? Ja, glauben wir – Falls das Netzwerk in Subnetzwerke unterteilt worden wäre, auf die nur Befugte hätten zugreifen können.

Diese Einheitlichkeit des Netzwerks, in dem die Infektion einer einzigen Workstation zur Lahmlegung des gesamten Netzwerks führen kann, ist erstaunlich. Daher kann man vermuten, dass nicht ein einfacher PC, sondern ein Server oder die Workstation eines Administrators infiziert wurde.

Ich habe eine ähnliche Situation erlebt: Der PC eines Systemadministrators wurde als erster angegriffen. Es war im Jahr 2009. Die Cyberkriminellen konnten in Gateways, aber nicht weiter eindringen. Einige Niederlassungen fielen aus, aber das gesamte Netzwerk blieb funktionsfähig.

Später stellte sich heraus, dass es an einer Backdoor in einem der Terminal-Router in einer Niederlassung lag.

Aber nicht nur Backdoors können zu einem solchen Ergebnis führen. Es reicht, Aktualisierungen zu unterlassen – Leider empfehlen viele Systemadministratoren Nutzern, die automatische Aktualisierung von Windows zu deaktivieren etc.

Ich habe an einigen Testangriffen teilgenommen. Ein paar fehlende Patches reichen aus, damit eine spezialisierte Software einen Eindringungsweg aufbaut. Einmal konnte das Testteam sich Root-Rechte auf einem Server im Kern des Netzwerks verschaffen, nur weil die Router vor einem Monat und das Betriebssystem vor zwei Wochen aktualisiert wurden…

Das gesamte Netzwerk wurde durch 1-wöchige bis 1-monatige Exploits gehackt – ganz automatisch und ohne Hindernisse seitens der Überwachungsdienste. Alles sah wie gewöhnliche Aktivitäten der Systemadministratoren. Als wir begriffen, was passierte, war es schon zu spät.

Warum konnten die Administratoren von Garmin den Angriff nicht bewältigen?

Sie mussten alle PCs und Laptops im Unternehmensnetzwerk, einschließlich der über VPN angeschlossenen Heimcomputer der Mitarbeiter, dringend herunterfahren. Der Prozess nahm zu viel Zeit in Anspruch. Daher begannen die Administratoren, alle Computer und Server, auf die sie zugreifen konnten, einfach abzuschalten.

D.h. die Administratoren hatten keine Möglichkeit, die Workstations im Unternehmensnetzwerk (unter anderem Remote-Arbeitsplätze) zentral zu verwalten. Unglaublich!

Was wissen wir über die Cyberkriminellen?

Das Hacker-Team Evil Corp (auch bekannt als Indrik Spider) gehörte einmal zum Botnet ZeuS. Später traten einige Mitglieder aus dem Botnet aus und bildeten eine eigene Hackergruppe, die sich auf die Verbreitung des Banking-Trojaners Dridex über Phishing-Mails konzentrierte.

Nach einiger Zeit entwickelte das Team die Ransomware BitPaymer, die über Dridex verbreitet und in gezielten Angriffen auf Unternehmensnetzwerke genutzt wurde.

Nachdem die Mitglieder von Evil Corp Igor Turashev und Maksim Yakubets einiger Angriffe angeklagt worden waren, änderte das Hacker-Team die Taktik. Evil Corp entwickelte WastedLocker – einen neuen Verschlüsselungstrojaner für gezielte Angriffe auf Unternehmen.

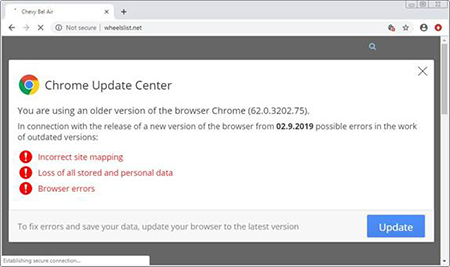

Evil Corp hackt Websites und integriert darin einen bösartigen Code, der angebliche Benachrichtigungen über Software-Updates mithilfe der gefälschten Aktualisierungsinfrastruktur SocGholish anzeigt.

Hier ist ein Beispiel für solche Benachrichtigungen:

Eine der bei solchen Angriffen gelieferten Payloads ist die Software Cobalt Strike, die dazu dient, zu testen, ob es möglich ist, in ein System einzudringen und ein Schadprogramm darin auszuführen. Evil Corp nutzt dieses Tool, um sich Zugriff auf infizierte Geräte zu verschaffen.

Nachdem sich die Cyberkriminellen Zugriff auf ein System verschafft haben, implementieren sie den Erpressungstrojaner WastedLocker ins infizierte Netzwerk.

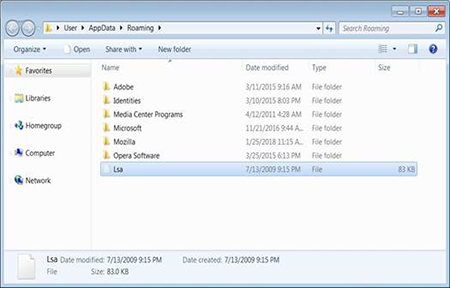

Beim Start wählt WastedLocker eine zufällige EXE- oder DLL-Datei im Verzeichnis C:\Windows\System32 aus und nutzt den Namen dieser Datei bei der Erstellung einer neuen Datei ohne Dateiendung im Ordner %AppData%.

Ausführbare Datei des Erpressungstrojaners im Ordner %AppData%

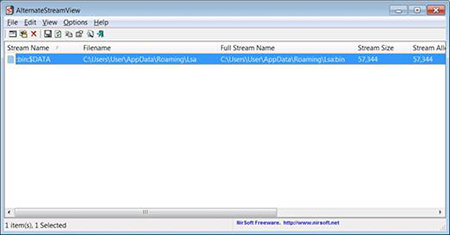

Für diese Datei wird ein alternativer Datenstrom mit dem Namen „bin“ erstellt und anschließend ausgeführt.

Nach dem Start versucht die Ransomware, alle Laufwerke auf dem infizierten Computer zu verschlüsseln. Dabei werden Dateien in bestimmten Ordnern oder mit bestimmten Dateiendungen übersprungen.

Für jede verschlüsselte Datei erstellt WastedLocker eine Notiz mit der Lösegeldforderung, die auf _info endet.

Unsere Schlussfolgerung - Im betroffenen Unternehmen gibt es folgende Sicherheitsprobleme:

- Nutzer dürfen ausführbare Dateien, unter anderem Software-Updates, selbstständig starten.

- Es gibt keine Whitelists zugelassener Software – Nutzer entscheiden selbst, was sie auf ihren Workstations installieren (In einem Unternehmen sollten Nutzer keine Berechtigung haben, Tools wie Cobalt Strike selbstständig zu installieren).

- Nutzer dürfen Programme aus alternativen Datenströmen starten (wir berichteten darüber). Seltsam, dass so etwas überhaupt erlaubt ist – Solche Programme sind in der Regel nicht legitim.

Warum setzen wir uns damit auseinander? Weil einige Experten behaupten, an der Infektion seien schwache Virenschutzprogramme schuld.

Der Verschlüsselungstrojaner, der Garmin-Dienste lahmgelegt hat, wurde von Virenscannern nicht erkannt.

Was schreiben die Experten noch?

Um die Leistung zu optimieren, speichert das Betriebssystem häufig verwendete Dateien sowie Dateien, die für bestimmte Anwendungen vorgesehen sind, im Cache.

Wenn eine Anwendung Zugriff auf eine Datei anfordert, prüft Windows, ob diese im Cache vorhanden ist. Wenn ja, wird die Datei von dort geladen. Dies nimmt bedeutend weniger Zeit in Anspruch als beim Lesen der Datei von der Festplatte.

WastedLocker nutzt diese Besonderheit aus: Das Programm öffnet eine Datei, schreibt deren Inhalt in den Cache und schließt die Datei. Eben dieser Inhalt des Cache wird geändert (verschlüsselt).

Anschließend werden geänderte und verschlüsselte Dateien aus dem Cache auf die Festplatte geladen.

Worum handelt es sich dabei? Um einen der Schutzmechanismen – ein Tool zur Verhaltensanalyse, das das Verhalten laufender Prozesse analysiert und diese sperrt, falls deren Verhalten dem eines Verschlüsselungstrojaners ähnelt. Dies ist nur einer der Virenschutzmechanismen. Er wird erst nach dem Start eines Prozesses aktiviert. D.h. jemand muss den Prozess bereits gestartet haben!

Folgende Maßnahmen können helfen, bösartige Aktivitäten eines Verschlüsselungstrojaners zu blockieren:

- Nutzer verfügen nicht über Administratorrechte.

- Nutzer dürfen keine Software selbstständig installieren.

- Nur zugelassene Anwendungen dürfen genutzt werden (dies kann mithilfe der Funktion Anwendungskontrolle konfiguriert werden).

- Nutzer dürfen keine Programme aus alternativen Datenströmen starten (dies kann mithilfe der Funktion Anwendungskontrolle konfiguriert werden).

Was noch können wir von WastedLocker sagen? Unsere Produkte erkennen diese Bedrohung als Trojan.Encoder.32185 seit dem 24. Juli.

Trojan.Encoder.32185

…

Erstellt folgende Dienste

- 'Winresume'

\Winresume.exe -s

Erstellt folgende Dateien auf Wechselmedien

- <Name des Wechselmediums>:\000814251_video_01.avi.garminwasted_info

- …

- <Name des Wechselmediums>:\uep_form_786_bulletin_1726i602.doc

Löscht Schattenkopien von Partitionen im infizierten System, um nicht erkannt zu werden.

Erstellt folgende Dateien

- %APPDATA%\winresume

- %APPDATA%\winresume:bin

- %WINDIR%\syswow64\winresume.exe

- %WINDIR%\temp\lck.log

…

Bei winresume:bin handelt es sich um die oben erwähnte, aus einem alternativen Datenstrom gestartete Datei, durch deren Sperre der Angriff hätte blockiert werden können.

#Antivirus #Lösegeld #Erpressung #Unternehmenssicherheit #Ransomware

„Die komplette Wahrheit über Viren & Co.“ empfiehlt

Das Unternehmen nutzte nicht Dr.Web und musste 10 Millionen Dollar einbüßen. Hätte man einfach einen Antivirus gekauft, wäre das Geld nicht verloren gegangen.

![Geteilt 0 mal [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig

Um einen Kommentar zu publizieren, müssen Sie sich über Ihr Konto auf der Webseite von Doctor Web einloggen. Wenn Sie noch kein Konto haben, können Sie es anlegen.

Kommentare der Teilnehmer

Lia00

00:36:53 2020-09-09

Шалтай Александр Болтай

21:05:34 2020-09-01

Татьяна

20:59:28 2020-09-01

Toma

20:45:09 2020-09-01

Masha

16:58:08 2020-09-01

Dmur

12:41:45 2020-09-01

EvgenyZ

10:46:39 2020-09-01

GREEN

08:15:51 2020-09-01

Sie hatten keinen Kopf oder es war nicht damit beschäftigt, was es sein sollte (schon gar nicht mit Sorge um die Informationssicherheit des einheimischen Unternehmens!).

Also haben wir bekommen, was wir wollten. Der Preis hat seine Helden gefunden ...

Пaвeл

08:12:15 2020-09-01